Mengikuti perkembangan perang cyber (cyberwarfare) selalu mengasyikan bagi banyak kalangan, termasuk saya. Terlebih-lebih jika yang terlibat adalah badan intelijen suatu [atau beberapa] negara. Seperti serangan worm “Stuxnet“—disebut-sebut sebagai jenis virus paling mutahir—ditengarai menyerang instalasi nuklir Iran yang terus berkembang sampai saat ini. (Menurut laporan, Indonesia mengalami serangan terparah kedua setelah Iran)

Secara sederhana perang cyber adalah tindakan suatu badan negara (biasanya intelijen) untuk melakukan penyusupan ke dalam jaringan komputer negara lain dengan maksud merusak, menghancurkan, mengacaukan atau mengambil alih kendali.

William J. Lynn, Sekretaris Deputi Pertahanan Amerika Serikat mengatakan bahwa

“Sebagai suatu doktrin, secara resmi Pentagon mengakui perang cyber sebagai domain perang baru… [yang mana] telah menjadi medan operasi militer penting setelah darat, laut, udara, dan ruang angkasa”.Salah satu kekhasan sekaligus keistimewaan perang cyber adalah sulitnya mengidentifikasi siapa yang menyerang dan siapa yang diserang.

Demikian halnya dengan serangan worm Stuxnet. Meskipun pada tanggal 20 dan 23 November 2010 pihak militer Iran telah secara resmi menyatakan bahwa worm Stuxnet menyerang Natanz (fasilitas nuklir Iran), sampai saat ini belum dapat dipastikan apakah serangan worm tersebut memang khusus menyasar fasilitas infrastruktur nuklir Iran atau tidak. Pun belum diketahui secara pasti siapa yang membuat dan mengirimkan serangan tersebut.

Penurunan Kapasitas Produksi Uranium Iran dan Serangan Cyber Stuxnet

Mahmoud Ahmadinejad - Presiden Iran, saat melakukan inspeksi di Natanz (Sumber: psr.org)

Di Harian Haaretz (surat kabar Isarel), para pengamat khusus Iran dan ahli keamanan internet semakin yakin bahwa worm Stuxnet memang dimaksudkan untuk mensabotase fasilitas pengembangan uranium Natanz (Iran)—dimana kapasitas operasional sentrifugal mereka mengalami penurunan hingga 30 persen.

Pada tanggal 23 November 2010 diumumkan bahwa produksi uranium Iran terhenti beberapa kali disebabkan oleh serangkaian masalah teknis yang serius.

Dan, pada tanggal 29 November 2010, Mahmoud Ahmadinejad—Presiden Iran, mengakui untuk pertamakalinya bahwa virus komputer telah menimbulkan masalah pada pengendalian sentrifugal fasilitas Natanz, seperti dilaporkan oleh Reuter.

Salah satu dokumen yang dipublikasikan oleh Wikileaks menyebutkan bahwa “sebuah kecelakaan nuklir serius” yang terjadi di Natanz pada semester pertama 2009, disebut-sebut sebagai penyebab mengapa Gholam Reza Aghazadeh (kepala badan energi atom Iran) mengundurkan diri.

Beberapa data statistik yang dipublikasikan oleh Federation of American Scientists (FAS) menunjukan bahwa hasil operasional yang diperkaya oleh sentrifugal uranium Iran memang mengalami penurunan dari angka 4,700 menjadi hanya 3,900 dimulai sekitar waktu yang disebutkan oleh dokumen WikiLeaks.

Worm Stuxnet—Senjata Perang Cyber Paling Mutahir

Stuxnet adalah worm yang khusus menyerang komputer bersistim-operasi Windows, terindentifikasi pertamakali pada bulan July 2010, menyasar perusahaan-perusahaan pengembang perangkat lunak dan peralatan komputer.

Kecuali keikutsertaan virus yang konon khusus dirancang untuk menyerang “Siemens Supervisory Control And Data Acquisition (SCADA)”, penyebaran worm Stuxnet tidak menunjukan pola yang spesifik, pada awalnya.

Tetapi pada bulan Agustus 2010, Symantec mengatakan bahwa 60% dari seluruh komputer di dunia, yang terinfeksi worm Stuxnet adalah milik Iran. Sehingga banyak pihak yang mencurigai worm Stuxnet memang dimaksudkan untuk menyerang infrastruktur pengembangan uranium milik Iran.

Geografis penyebaran Stuxnet - Perhatikan wilayah berwarna merah selain Iran (Sumber: Symantec)Meskipun Siemens pada awalnya mengatakan bahwa worm ini tidak menimbulkan kerusakan, kenyataanya pada tanggal 20 dan 23 November 2010 Iran secara resmi menyatakan bahwa fasilitas program nuklir mereka—Natanz, dirusak oleh Stuxnet.

Setelah berbulan-bulan, para ahli keamanan internet mengamati pola kerja Stuxnet, akhirnya dapat ditarik kesimpulan bahwa Stuxnet “bukan virus biasa”. Dikatakan demikian karena Stuxnet hampir tidak pernah menyerang spesifikasi yang tidak sesuai dengan konfigurasi yang ditargetkan. Pengirim serangan benar-benar menjaga agar Stuxnet hanya menyerang target yang telah ditentukan.

Eric Byres, seorang ahli yang berpengalaman menangani perawatan sistimnya Siemen mengatakan bahwa, kompleksitas software Siemens seharusnya sangat asing bagi virus atau worm manapun—terdiri dari 3 lapis system: (1) OS Windows; (2) Aplikasi software level-7 yang khusus didesain untuk industri tertentu; dan (3) sistim PLC-nya Siemens.

Untuk mampu membuat worm yang memiliki kemampuan semutahir Stuxnet, dibutuhkan sekelompok ahli virus dan jaringan yang bekerja bersama-sama, memakan waktu berbulan-bulan (jika tidak tahunan) untuk menyelesaikannya.

Keterlibatan Israel Di Balik Serangan Stuxnet

Baik Kaspersky maupun Symantec sama-sama berpendapat bahwa serangan pintar seperti yang dilakukan oleh worm Stuxnet terhadap fasilitas nuklir Iran, hanya bisa dilakukan oleh sekelompok hacker yang dibiayai, dikoordinir secara sistematis dan didukung penuh oleh suatu negara, seperti banyak diberitakan di media-media utama (Guardian, BBC dan The New York Times).

Brig. Gen. Avi Benayahu, Jubir Israeli Defense Forces (IDF) (Sumber: Yedioth Ahronoth)Sejak saat itu, Israel [melalui Unit 8200], banyak disebut-sebut sebagai negara yang berada di balik serangan worm Stuxnet.

Yossi Melman, kolumnis surat kabar harian Haaretz yang khusus membahas topik intelijen (dan menulis buku tentang Badan Intelijen Israel—Mossad), juga mencurigai Israel terlibat dalam serangan worm Stuxnet. Kecurigaan tersebut tiada lain karena Meir Dagan (mantan kepala agen rahasia Mossad), di tahun 2009 pernah mengatakan dirinya sedang terlibat dalam sebuah proyek khusus.

Disamping itu, pemerintah Israel berkali-kali menyebutkan bahwa Iran akan memiliki senjata nuklir setidaknya 3 tahun sebelum 2014 atau selambat-lambatnya 3 tahun setelah 2015, masih menurut Yossi Melman.

Israel sendiri sampai saat ini belum secara resmi mengakui keterlibatan mereka dalam serangan worm Stuxnet, akan tetapi telah menyatakan bahwa perang cyber telah menjadi salah satu pilar doktrin militer Israel yang di setup untuk dapat melakukan perang cyber baik itu secara defensif maupun ofensif.

Sedikit mundur ke belakang ke masa sebelum serangan worm Stuxnet (2009), Scott Borg, kepala US-CCU (United States Cyber-Consequences Unit) mengatakan bahwa, militer Israel, mungkin telah dan akan lebih banyak menggunakan serangan cyber dibandingkan melakukan serangan fisik langsung terhadap fasilitas nuklir Iran.

Adakah Amerika Serikat Terlibat Di Balik Serangan Cyber Stuxnet

Keterlibatan NATO—Amerika Serikat (AS) dan sekutu-sekutunya pun banyak dispekulasikan sebagai pihak yang ikut terlibat dalam serangan cyber worm Stuxnet. Pernah dilaporkan bahwa AS, melalui program rahasianya—dulu diinisiasi oleh pemerintahan George Bush, sekarang dilanjutkan oleh Obama—berencana menghancurkan program nuklir Iran dengan metode yang direkayasa sedemikian rupa, misalnya melalui sistim komputer Iran itu sendiri.

Sebuah dokumen telex diplomat AS yang dibocorkan oleh WikiLeaks baru-baru ini menunjukan bagaimana AS disarankan supaya menyasar fasilitas pengembangan nuklir Iran melalui cara “sabotase terselubung.”

Indikasi lainnya. Iran menggunakan sentrifugal P-1—desain sentrifugal untuk mengendalikan fasilitas pengembangan uranium yang dibeli dari A. Q. Khan di tahun 1976. Khan banyak memperdagangkan uranium di pasar gelap, selain kepada Iran. Para ahli meyakini bahwa besar kemungkinannya, Khan juga menjual kepada Israel. Sehingga, dicurigai bahwa Israel telah melakukan ujicoba Stuxnet pada fasilitas pengembangan nuklir “Dimona” milik mereka. Sedangkan alat sentrifugal P-1 mereka peroleh dari Amerika Serikat, yang dulu pernah menerima dari program nuklir Libya.

Apakah Serangan Cyber Worm Stuxnet Berhasil?

Dalam laporannya di bulan Desember 2010, Institute for Science and International Security (ISIS) menyatakan bahwa serangan cyber worm Stuxnet sebagai “sebuah penjelasan yang masuk akal yang menyebabkan kerusakan” fasilitas nuklir Iran di Natanz.

Sumber: Laporan ISIS (Screenshot: oleh Gusti)Pembuat laporan menyimpulkan:

“Serangan kelihatannya didesain untuk memaksa mengubah kecepatan putar rotor sentrifugal—pertama-tama mengangkat kecepatan, lalu menurunkannya—mungkin dimaksudkan untuk menginduksi vibrasi atau bahkan merusak sentrifugalnya itu sendiri. Jika serangan Stuxnet dimaksudkan untuk merusak sentrifugal, maka serangan tersebut, gagal. Tetapi, jika dimaksudkan hanya untuk mengurangi beberapa sentrifugal—memperlambat perkembangan produksi senjata nuklir Iran tanpa bisa dideteksi siapa pelakunya, maka serangan itu bisa dibilang berhasil. Setidaknya untuk sementara waktu.”

Laporan ISIS lebih jauh lagi mengatakan bahwa di tahun 2010, sesungguhnya Iran justru menambahkan jumlah sentrifugal secara besar-besaran.

Sebuah analisa yang dilakukan oleh ahli-ahli dari FAS mengilustrasikan bahwa kapasitas produksi nuklir Iran meningkat kembali di tahun 2010. Study yang sama juga menunjukkan bahwa kinerja sentrifugal di Natanz sudah mencapai 60% lebih baik dibandingkan tahun 2009.

Mungkinkah Indonesia Menjadi Salah Satu Target Stuxnet?

Belum ada analisa yang menyebutkan bahwa Indonesia merupakan salah satu target penting dari serangkaian serangan cyber yang dilakukan oleh Stuxnet.

Akan tetapi, menurut hasil study Symantec, hingga tanggal 6 Agustus 2010, Indonesia berada diurutan kedua setelah Iran diantara 10 negara yang mengalami serangan worm Stuxnet:

1. Iran [merusak 62,867 sistim komputer]

2. Indonesia [merusak 13,336 sistim komputer]

3. India [merusak 6,552 sistim komputer]

4. Amerika Serikat [merusak 2,913 sistim komputer]

5. Australia [merusak 2,436 sistim komputer]

6. Inggris [merusak 1,038 sistim komputer

7. Malaysia [merusak 1,013 sistim komputer

8. Pakistan [merusak 993 sistim komputer];

9. Finlandia [merusak 7 sistim komputer]

10. Jerman [merusak 5 sistim komputer]

Melihat data yang ditunjukan oleh Symantec, bahwa Indonesia mengalami serangan [dan kerusakan] paling parah setelah Iran, DENGAN MENGESAMPINGKAN ASPEK PARANOID sejauh-jauhnya (semata-mata karena saya pikir ini penting) terbersit pertanyaan dalam pikiran saya: “Mengapa? Ada Apa?”

Melihat Karakter worm Stuxnet yang sangat specific, menurut hemat saya ada 3 kemungkinan penyebab yang menjawab pertanyaan—mengapa dan ada apa?—saya tadi:

Indonesia memang salah satu target setelah Iran – Jika iya, mengapa Indonesia menjadi target? Untuk maksud apa? Adakah kepentingan Israel (atau NATO) terhadap Indonesia?

Indonesia bukan target – Jika ini yang benar, mengapa worm Stuxnet begitu banyak masuk ke Indonesia secara tidak disengaja? Adakah pemakai internet di Indonesia banyak melakukan lalulintas data menuju/dari atau melalui Israel dan Iran?

Pembuat dan pengatur serangan Stuxnet bukan Israel – Jika bukan lalu siapa? Beberapa hari yang lalu, Federal News Radio memberitakan tentang adanya sebuah serangan cyber terhadap jaringan komputer pemerintah Inggris yang menggunakan alamat email Gedung Putih. Saat dilacak, jejak penyerang mengarah ke Cina. Hmm… Cina lagi. Baru minggu lalu saya menulis tentang serangan pasukan hacker Cina terhadap perusahaan-perusahaan minyak dunia.

Negara manapun yang berada di balik serangan worm Stuxnet, apapun alasannya menyerang komputer-komputer di Indonesia:

Adakah kerugian yang ditimbulkan akibat serangan worm Stuxnet terhadap 13,336 unit komputer di Indonesia? Apakah Indonesia menyadari keberadaan serangan ini? Jika iya, apa yang telah dilakukan oleh pemerintah RI? Apa antisipasi pemerintah untuk mencegah serangan berikutnya? Sampai dimana kekuatan jaringan komputer di Indonesia? ~Fariz . F (Sumber: FAS, ISIS, NYT, Telegraph, Guardian, BBC, Reuter, WikiLeaks, Wired, Haaretz).

Stuxnet Menyerang Lewat 5 Organisasi Iran

Hingga kini, Stuxnet telah menginfeksi lebih dari 100 ribu komputer.

Penelitian terhadap worm komputer Stuxnet ternyata mengungkap fakta baru.

Seperti dikutip oleh situs Wired, Stuxnet difokuskan menyerang lima organisasi di Iran yang diyakini bisa menularkan ke sebuah target akhir di Iran.

“Lima organisasi ini telah terinfeksi, dan dari lima komputer ini Stuxnet menyebar. Semua dimuali dari lima domain awal itu” ujar Liam O Murchu, Manajer Operasi Symantec Security Response Symantec.

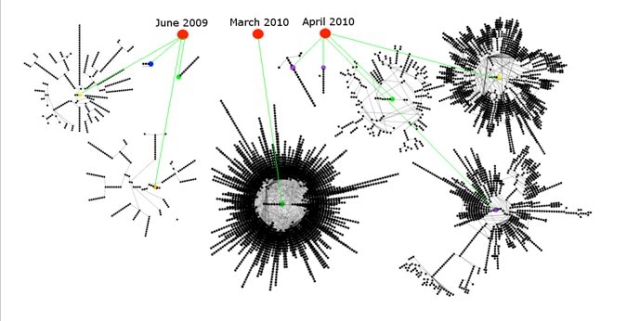

Menurut laporan Symantec, serangan worm Stuxnet menginfeksi melalui lima gelombang serangan yakni pada Juni 2009, Juli 2009, Maret 2010, April 2010, dan Mei 2010.

Symantec tidak mengungkap nama lima perusahaan yang pertama kali diserang Stuxnet ini. Namun Symantec mengatakan bahwa lima perusahaan ini berada di Iran dan terkait dengan kegiatan proses industri.

Kelima perusahaan tadi hanya digambarkan sebagai Domain A, Domain B, Domain C, Domain D, dan Domain E. Serangan paling sukses, kata Symantec, terjadi pada Maret 2010, di mana 69 persen dari komputer yang ditargetkan bisa terinfeksi.

“Serangan Stuxnet ini menunjukkan bahwa penyerang tak hanya mengetahui siapa yang hendak mereka infeksi. Mereka tahu siapa yang akan mereka jadikan target dan bagaimana cara mereka menuju ke target,” kata O Murchu.

Selama ini, Stuxnet dipandang banyak orang sebagai worm yang paling rumit yang dibekingi oleh sebuah negara. Sebab, worm ini memanfaatkan empat celah keamanan sekaligus di sistem Windows. Ini merupakan yang pertama kalinya sebuah program jahat memanfaatkan banyak celah secara simultan.

Worm ini juga diyakini dibuat untuk menyerang instalasi nuklir atau bahkan lebih spesifik lagi untuk merusak uranium centrifuges (mesin pemisah isotop) di instalasi nuklir di Iran. Ia didesain untuk tidak menyebar lewat internet tapi melalui USB flash disk yang tercemar dalam sebuah jaringan lokal.

Serangan Stuxnet pertama kali terungkap pada Juni 2010 oleh VirusBlokAda, sebuah perusahaan keamanan Komputer dari Belarusia, yang mengatakan bahwa malware ini ditujukan khusus untuk target tertentu di Iran.

Symantec berhasil mengidentifikasi sekitar 12 ribu komputer yang tercemar Stuxnet, baik di dalam maupun di luar lima perusahaan tadi. Kini, Stuxnet telah menginfeksi lebih dari 100 ribu komputer di Iran, Eropa dan AS.

Namun, muatan program berbahaya Stuxnet baru akan beraksi khusus pada sistem komputer ditargetkan. Pada sistem yang tidak ditargetkan, Stuxnet hanya akan diam, mencari jalan untuk menginfeksi ke komputer lain untuk bisa menyebar ke sistem tujuannya.

Pola serangan Stuxnet

Setelah sebelumnya kita membahas tentang stuxnet dan kehebohan yang dibawanya, kini sesuai janji, kita akan sedikit membahas tentang bagaimana pola serangan dari virus stuxnet ini, yah, kita akan sedikit melakukan engineering reversing terhadap malware yang cukup menghebohkan ini karena bisa jadi dengan hadirnya stuxnet ini menandakan jika genderang perang informasi sudah mulai terdengar, setelah sebelumnya sayup-sayup saja, oiya bagi yang belum mengetahui apa itu stuxnet, silahkan cari artikelnya disini dengan menggunakan kolom search di kanan atas, masukkan query "waspada virus stuxnet"

sebelum membahas lebih jauh bagaimana pola serangan stuxnet ini, Virus stuxnet ini memiliki beberapa kelebihan serangan yang tidak dia tampakkan, dalam artian, virus ini tidak akan merusak sistem komputer anda sehingga anda harus install ulang, virus ini juga tidak merusak hardware anda sehingga anda tidak perlu beli komputer ulang, hhe...... tapi virus ini mampu mengambil alih kontrol sistem komputer secara penuh dan jika sudah menginfeksi, virus ini tak segan dengan leluasanya mengkomunikasikan diri dengan komputer server dan mengambil beberapa data penting di komputer anda yang terhubung jaringan

oke sebelumnya saya juga minta maaf, ada sedikit polemik istilah disini, apakah ini virus atau worm, saya sedikit luruskan, stuxnet ini diistilahkan sebagai worm karena menggunakan fasilitas jaringan untuk kepentingannya, namun mengingat istilah ini belum terlalu populer dan beberapa alasan yang sifatnya cukup penting, izinkanlah saya menggunakan kata virus stuxnet dibanding worm stuxnet

baiklah, lantas bagaimana saja pola serangan dari stuxnet ini:

1. Virus ini bisa masuk secara manual, ditransfer dengan removable disk masuk ke sistem komputer serta menembus firewall

2. stuxnet memiliki keistimewaan karena dia menyamar sebagai program resmi yang memiliki dua sertifikat digital asli dari vendor terpecaya (yang belakangan diketahui sertifikat digital itu palsu) sehingga sistem komputer tidak menampilkan interface agar program stuxnet ini berinteraksi dengan user

3. setelah masuk, stuxnet melakukan exploitasi terhadap 4 celah keamanan komputer dengan sistem operasi windows, celah-celah keamanan tersebut terkenal dengan istilah "zero day"

4. Lalu setelah celah keamanan dilumpuhkan, stuxnet akan mulai mencari serta menginfeksi program-program seperti SCADA, PCS 7, atau SIMATIC WinCC yang digunakan industri untuk mengoperasikan dan mengolah pabrik, suplai air, serta pembangkit listrik

5. setelah berhasil menguasai program-program tersebut, stuxnet mengirimkan data-data detail tentang industry tsb ke server melalui jaringan internet

atau bisa lihat gambar dibawah ini:

Bagaimana???? cukup berbahaya kan, bagi pengguna PC personal mungkin hanya stuxnet iseng yang ambil peduli terhadap PC anda, hhe..... tapi bagi system administrator sebuah industry dan korporasi patut berjaga-jaga terhadap datangnya virus/worm ini

cara mencegah stuxnet

Bagaimana cara mencegah stuxnet, Seperti yang sudah ditulis diartikel sebelumnya tentang Pola serangan Stuxnet, stuxnet ini mengeksploitasi 4 celah vulnerabilitas keamanan pada sistem operasi windows yang biasa disebut dengan zero day, karena itu, cara mencegah stuxnet ini, selain menggunakan antivirus yang reliable, perlu juga pengguna komputer mengunduh atau mendownload patch yang di release oleh microsoft

Blognya Dimas :D

Blognya Dimas :D

0 komentar:

Posting Komentar